Los delincuentes informáticos están agregando funciones maliciosas a los

archivos autoextraíbles de WinRAR que contienen archivos señuelo inofensivos,

lo que les permite plantar puertas traseras sin activar el agente de seguridad

en el sistema de destino.

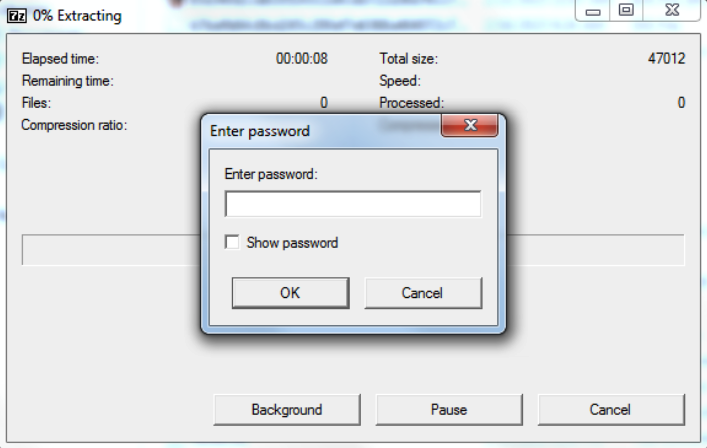

Los archivos autoextraíbles (SFX) creados con software de compresión como

WinRAR o 7-Zip son esencialmente ejecutables que contienen datos archivados

junto con un código auxiliar de descompresión incorporado (el código para

desempaquetar los datos). El acceso a estos archivos se puede proteger con

contraseña para evitar el acceso no autorizado.

El propósito de los archivos SFX es simplificar la distribución de datos

archivados a usuarios que no tienen una utilidad para extraer el paquete.

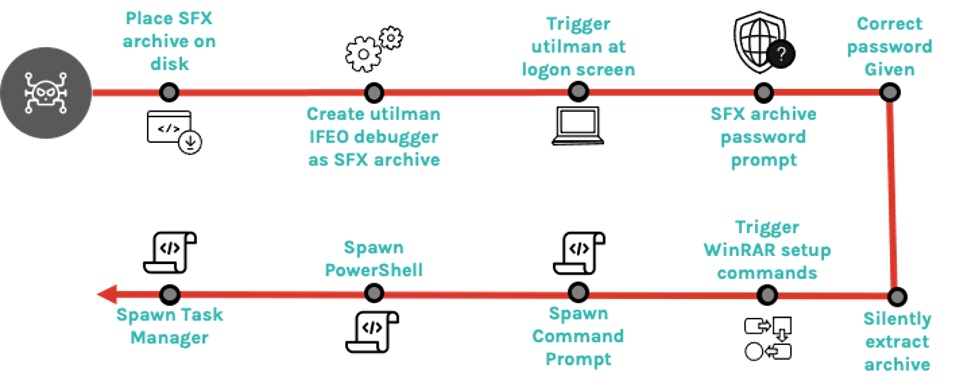

Los investigadores de la empresa de ciberseguridad CrowdStrike detectaron el

abuso de SFX durante una reciente investigación de respuesta a incidentes.

Ataques SFX en la naturaleza

El

análisis de Crowdstrike descubrió

un grupo que usó credenciales robadas para abusar de "utilman.exe" y lo

configuró para iniciar un archivo SFX protegido con contraseña que se había

colocado en el sistema previamente en alguna clave de arranque de Windows.

reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\utilman.exe"

/v "debugger" /d "[REDACTED PathToSFXArchive]" /f

Utilman es una aplicación de accesibilidad que se puede ejecutar antes del

inicio de sesión del usuario, a menudo abusada por atacantes para eludir la

autenticación del sistema. El archivo SFX activado por utilman.exe está

protegido con contraseña y contiene un archivo de texto vacío que sirve como

señuelo.

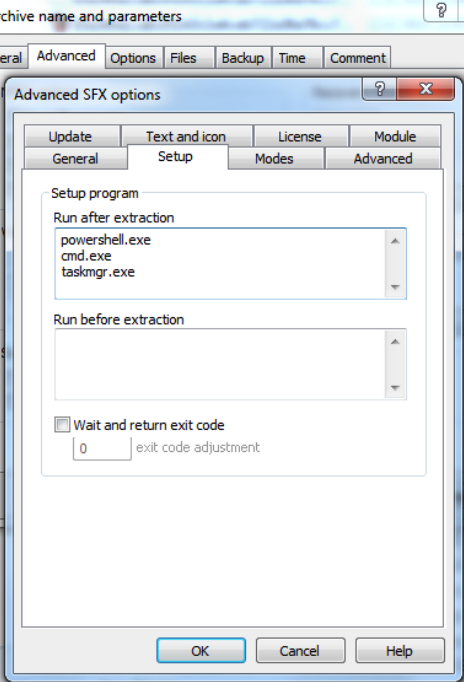

La función real del archivo SFX es abusar de las opciones de configuración de

WinRAR para ejecutar PowerShell, el símbolo del sistema de Windows y el

administrador de tareas con privilegios del sistema (powershell.exe,

cmd.exe y taskmgr.exe).

Al observar más de cerca la técnica

utilizada, Jai Minton de CrowdStrike descubrió que el atacante había agregado

varios comandos para ejecutar después de que el objetivo extrajo el archivo de

texto archivado. Si bien no hay malware en el archivo, el actor de amenazas

agregó comandos en el menú de configuración para crear un archivo SFX que

abriría una puerta trasera en el sistema.

WinRAR ofrece un conjunto de opciones SFX avanzadas que permiten agregar una

lista de ejecutables para que se ejecuten automáticamente antes o después del

proceso, así como sobrescribir archivos existentes en la carpeta de destino si

existen entradas con el mismo nombre. El atacante personalizó el archivo SFX

para que no se muestre ningún cuadro de diálogo ni ventana durante el proceso

de extracción.

"Debido a que este archivo SFX se podía ejecutar desde la pantalla de inicio

de sesión, el adversario efectivamente tenía una puerta trasera persistente

a la que se podía acceder para ejecutar PowerShell, el símbolo del sistema

de Windows y el administrador de tareas con privilegios

NT AUTHORITY\SYSTEM, siempre que se proporcionara la contraseña

correcta", explica Crowdstrike.

Crowdstrike afirma que es poco probable que las soluciones AV tradicionales

detecten los archivos SFX maliciosos. En las pruebas, Windows Defender

reaccionó cuando creamos un archivo SFX personalizado para ejecutar PowerShell

después de la extracción.

El agente de seguridad de Microsoft detectó el ejecutable resultante como un

script malicioso rastreado como Wacatac y lo puso en cuarentena. Sin

embargo, esta reacción solo ocurrió una vez y no se pudo replicarla.

Los investigadores aconsejan a los usuarios que presten especial atención a

los archivos SFX y utilicen el software adecuado para verificar el contenido

del archivo y buscar posibles ataques.

Fuente

https://blog.segu-info.com.ar/2023/04/archivos-autoextraibles-de-winrar.html