Kimsuky es una organización de amenaza persistente avanzada (APT) que se origina en Corea del Norte

y tiene una larga historia de lanzamiento de ataques dirigidos en todo

el mundo. Según lo que se sabe actualmente sobre la organización, se les

ha encargado principalmente realizar actividades de recopilación de

información y espionaje en nombre del gobierno de Corea del Norte desde

al menos el año 2012. A lo largo de la historia, los objetivos de

Kimsuky se han extendido por varias naciones. en América del Norte, Asia

y Europa. En sus esfuerzos más recientes, la organización ha continuado

con su estrategia de focalización mundial, que se centra en una

variedad de preocupaciones geopolíticas contemporáneas. Los anuncios más

recientes de Kimsuky, por ejemplo, se han centrado en las agendas

nucleares entre China y Corea del Norte; estas agendas son pertinentes

para la continua confrontación entre Rusia y Ucrania. Los expertos llaman a este componente de BabyShark como ReconShark.

Durante una campaña reciente, Kimsuky apuntó a los empleados de Korea

Risk Group (KRG), que es una organización de información y análisis que

se especializa en temas que tienen efectos directos e indirectos en la

República Popular Democrática de Corea (RPDC). Kimsuky continúa

empleando correos electrónicos de phishing que él mismo ha diseñado

cuidadosamente con el fin de implementar ReconShark. En particular, los

correos electrónicos de spear-phishing se crean con un grado de calidad

de diseño personalizado para ciertas personas, lo que aumenta la

posibilidad de que el objetivo abra el correo electrónico. Esto implica

utilizar el formato, el lenguaje y las señales visuales correctos para

que el contenido parezca auténtico a los lectores que no están prestando

atención. En particular, tanto los correos electrónicos dirigidos, que

incluyen enlaces para descargar documentos dañinos, como los propios

documentos maliciosos.

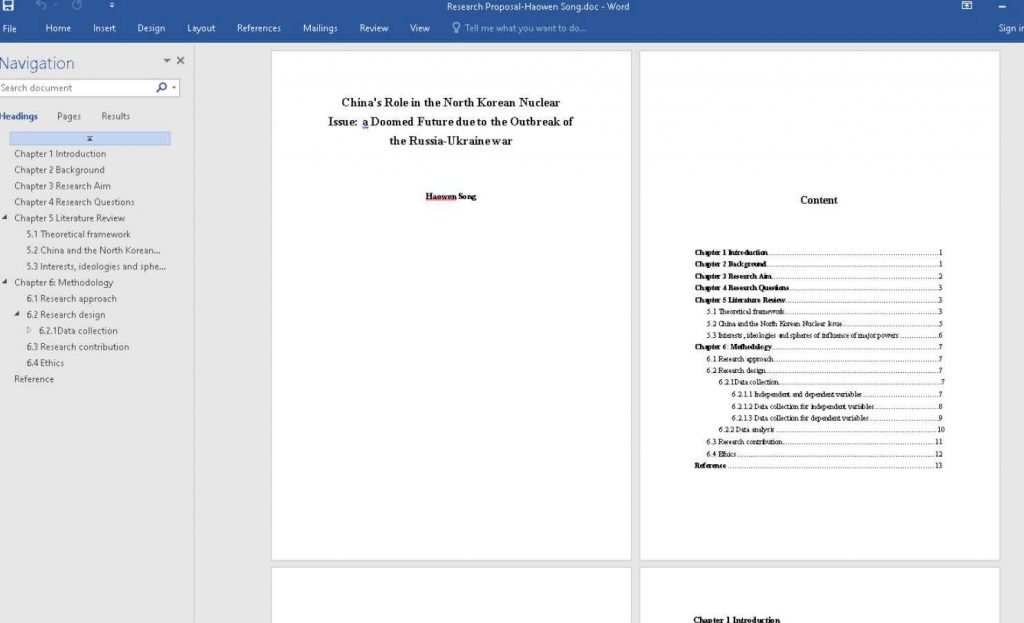

Los correos electrónicos nefastos de Kimsuky incluyen un enlace que,

al hacer clic, dirigirá al destinatario a un archivo que requiere una

contraseña para acceder a él. Más recientemente, comenzaron a alojar el

documento infectado para descargarlo en Microsoft OneDrive, que es un

servicio de almacenamiento en la nube. Extraer información sobre la

plataforma infectada es la función principal de ReconShark. Esto incluye

información sobre los procesos actuales, información sobre la batería

que está conectada al dispositivo e información sobre las medidas de

detección de amenazas de punto final que se han implementado.

Para evitar ser detectado por métodos de análisis estáticos, algunas

secuencias de ReconShark se codifican mediante un cifrado bastante

simple. Por lo general, las instrucciones o secuencias de comandos que

se incluyen dentro de estas cadenas son para descargar y/o ejecutar

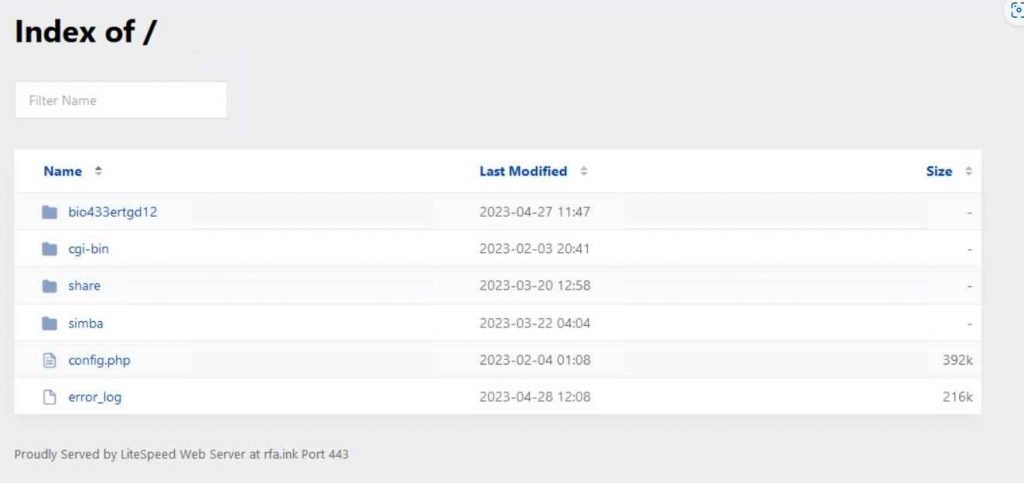

cargas útiles. Toda la infraestructura que se ha detectado como parte de

esta campaña está alojada en un servidor de alojamiento compartido

proporcionado por NameCheap. Los operadores del malware Kimsuky solían

utilizar LiteSpeed Web Server (LSWS) para gestionar la funcionalidad

dañina. Los continuos ataques de Kimsuky y su uso de la innovadora

herramienta de reconocimiento ReconShark brindan información sobre la

naturaleza cambiante del entorno de amenazas de Corea del Norte. Las

organizaciones y las personas deben ser conscientes de las tácticas y

técnicas de este groupo.

El cargo ReconShark: nueva herramienta de hacking indetectable utilizada por los ciberdelincuentes apareció primero en Noticias de seguridad informática, ciberseguridad y hacking.